jackson反序列化报错,什么原因呢

发布时间:2025-05-23 06:21:49 发布人:远客网络

一、jackson反序列化报错,什么原因呢

1、当你在使用Jackson框架将前端传来的JSON数据转换为Java对象时,可能会遇到"Unrecognized field, not marked as ignorable"这样的错误。这个错误提示意味着JSON数据中包含了Java对象所没有定义的属性。Jackson并未识别这些额外字段,因为它没有被标记为可忽略。

2、解决这个问题有几种方法。首先,确保JSON数据的格式正确,避免包含非目标对象的属性。其次,可以在目标Java对象的类级别上添加@JsonIgnoreProperties注解,设置ignoreUnknown属性为true,这样Jackson在反序列化时会自动忽略未知的字段。或者,你可以全局配置DeserializationFeature,通过设置FAIL_ON_UNKNOWN_PROPERTIES为false,让objectMapper在反序列化时忽略未知属性。

3、问题的根源可能是之前同事的命名规范不一致,导致IDEA(集成开发环境)在生成对象时出现问题。因此,遵循编程最佳实践,比如避免使用以is开头的字段,或者手动定制get、set方法,能有效避免此类问题。这样,你就可以确保Jackson能够正确处理预期的Java对象结构,避免出现"Unrecognized field"的错误了。

二、【Java进阶】Jackson安全漏洞,可导致服务器文件被恶意窃取

在最近对Java框架的更新中,发现Jackson也存在一个值得注意的安全漏洞,可能导致服务器文件遭受恶意窃取。这个漏洞虽然存在已久,但由于人们对Jackson的认知不足,往往低估了其问题数量。实际上,Jackson的问题同样不容忽视,如Fastjson一样,问题频发可能源于使用频率高。

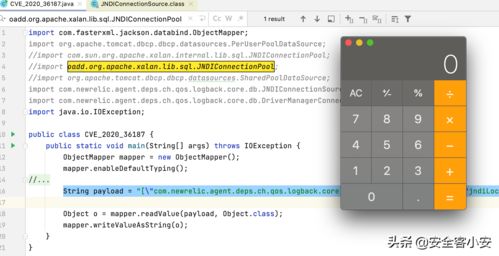

漏洞的关键在于,使用Jackson 2.9.9之前的版本,如果应用依赖mysql-connector-java,那么攻击者可以通过构造特殊字符串,利用Jackson的Default Typing特性,创建一个具体的实例。接着,利用MySQL的LOAD DATA LOCAL INFILE功能,恶意服务可以读取客户端的任意文件,例如敏感的密码文件。MySQL官方文档指出,理论上,攻击者可以构建一个伪装服务器,控制客户端传输文件,从而导致文件泄露。

漏洞的触发点在于MySQL JDBC驱动中的配置,如allowLoadLocalInfile默认允许从本地读取文件。通过Jackson的反序列化,可以利用com.mysql.cj.jdbc.admin.MiniAdmin类创建连接到恶意服务的JDBC连接,进而窃取文件。已有的恶意MySQL服务如Rogue-MySql-Server可以作为攻击示例。

为保护系统,建议采取以下措施:避免使用Object作为Jackson反序列化的目标,以减少风险;及时更新序列化工具,尤其是Jackson,确保安全版本的使用。在生产环境中,警惕任何可能的恶意JSON输入,MySQL自8.0.15开始已将allowLoadLocalInfile默认设置为禁用。

三、Java Jackson 中的 JsonNode 和 ObjectNode

在使用Java的Jackson库时,我们通常会与JsonNode和ObjectNode,以及ArrayNode对象打交道。JsonNode和ObjectNode之间存在关联,具体来说,ObjectNode是JsonNode的扩展,它用于写入数据,而ArrayNode则专注于处理数组。ArrayNode提供了专门针对数组操作的方法。更重要的是,由于JsonNode是不可变的,我们更多地使用JsonNode来读取数据,而使用ObjectNode来写入数据。这种继承关系导致了在不同情况下,我们应选择使用不同的node对象。