一键混淆加密文件夹中所有JS文件

发布时间:2025-05-22 05:35:29 发布人:远客网络

一、一键混淆加密文件夹中所有JS文件

1、实现将“JS混淆加密”功能集成至文件夹鼠标右键菜单,一键完成所有JS文件混淆加密,简化操作流程,提高效率。

2、目标集成“JS混淆加密”至鼠标右键菜单,一键加密文件夹中所有JS文件。

3、原因:旨在提供便利性与易用性,简化JavaScript代码混淆加密操作流程。

4、操作过程:通过Node.JS脚本文件,实现自动调用JShaman WebApi接口进行JS文件混淆加密。

5、第一步:准备NodeJS脚本文件“obfuscate.js”,文件内容默认调用JShaman免费Web API接口,对JS文件进行混淆加密。

6、示例JS脚本内容如下,保存为“obfuscate.js”,放置于任一目录下:

7、说明:此脚本默认调用免费API。如已获取JShaman VIP码,可修改VIP码,使用商业接口,优化配置参数,提升加密效果。

8、第二步:创建注册表修改文件“right_click_menu.reg”,设置菜单显示文字“混淆加密”。

9、内容保存为“right_click_menu.reg”,双击导入注册表。

10、操作完成后,右键点击.js文件时,即可在菜单中显示“混淆加密”选项。

11、总结:通过集成“JS混淆加密”功能至文件夹鼠标右键菜单,简化了JS文件混淆加密操作,实现一键加密,显著提升工作效率。

二、混淆加密后的JS代码能还原吗

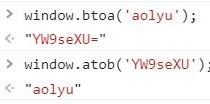

1、JS代码混淆加密,是否能被还原为原始代码?答案是否定的。混淆加密技术包含多种手段,如编码、加密算法、代码变形、逻辑顺序变化等。尽管某些编码,如字符编码,理论上可以还原,例如Unicode编码、十六进制编码、Base64编码,但混淆加密技术往往采用复杂手段,如变量名变形、逻辑顺序变化、引入僵尸代码等,使得原始代码的恢复变得异常困难。

2、以变量名为例,加密前定义的变量名称在混淆后变得难以识别,如原本的“名字”、“年龄”变成了无意义的下划线,而仅凭加密后的代码几乎无法判断其原始含义。再以数值赋值为例,混淆后看似简单的赋值操作实际包含了变形,但这种变形破坏了原始代码的逻辑结构,即使结果看起来相似,也失去了原有的逻辑含义。更为复杂的是引入僵尸代码,即在代码中插入看似无用但实则混淆逻辑的代码片段,使得原始代码变得难以识别。

3、混淆加密技术的综合应用,如AST化、虚拟机保护、控制流收缩等,进一步提高了代码保护强度,使得破解并还原为原始代码的可能性大大降低。从时间代价和法律风险两个角度来看,混淆加密的目的在于防止破解,保护强度越高,破解难度越大,所需时间越长,当破解成本超过开发成本时,破解行为变得不划算。同时,从法律层面考虑,进行JS代码破解、解密可能触犯多条法律条款,包括破坏计算机信息系统罪、侵犯著作权罪等,甚至可能涉及传授犯罪方法罪。因此,混淆加密不仅提高了代码安全性,也间接提供了法律层面的保护。

4、综上所述,JS代码混淆加密技术能有效保护代码安全,防止未经授权的破解和还原,同时降低法律风险。对JS代码进行混淆加密是一种有效的保护方法,能确保代码、版权和产品的安全。

三、electron 打包实现代码混淆和加密

1、实现electron代码混淆和加密的技术方案在开发流程中至关重要。在构建阶段,对asar压缩包中的js文件进行混淆加密,可以大大增加逆向工程的难度,保护应用的知识产权。具体操作步骤如下:

2、首先,在electron应用的构建脚本中加入混淆加密的步骤。在afterSign文件中实现这一功能,这是构建流程中处理签名文件的最后阶段。

3、接着,使用asarmor工具对asar压缩包进行防解压加密。asarmor是一个强大的工具,它能在文件系统层面进行加密,阻止恶意用户轻易解压和访问敏感代码。加密过程通常涉及在文件名或内容中插入特定字符,以此来混淆原始结构。

4、在afterSign文件的实现中,关键步骤是定位到asar包内的js文件,并应用asarmor进行加密。这一步骤确保了源代码在打包过程中的安全,提升了应用的防护级别。

5、然而,需要注意的是,上述提到的加密方法仅提供有限的保护。它们无法完全阻止所有类型的逆向工程或破解尝试。因此,开发者还需结合其他安全策略,如定期更新依赖库、使用HTTPS通信、实现权限控制等,以构建多层次的安全防护体系。

6、总之,通过在electron应用构建流程中应用代码混淆和加密技术,能够有效提高应用的保护水平,抵御部分攻击手段,为开发者提供一种相对安全的代码防护方法。但同时,开发者还需持续关注安全威胁的最新动态,不断完善安全策略,以确保应用始终处于安全状态。